Questo censimento, curato da JM Berger e Jonathon MORGAN, è stato commissionato da Google Ideas e pubblicato da Brookings Institution.

Premessa

Lo Stato islamico, noto come ISIS o ISIL, ha sfruttato i social media, in particolare Twitter, per attrarre, attraverso messaggi di propaganda diffusi in tutto il mondo, persone vulnerabili e fanatiche.

Grazie al suo grande numero di sostenitori e a strategie altamente sofisticate, l’ISIS è stato in grado di esercitare un forte impatto di comunicazione. Attraverso la diffusione di violente immagini di decapitazioni attraverso i social media ha, infatti, attratto nuove reclute e istigato azioni terroristiche kamikaze individuali.

Anche se è stato versato tanto inchiostro sulle attività ISIS su Twitter, rimangono molte le domande fondamentali che non hanno trovato risposta. Per esempio quanti sono gli utenti Twitter che sostengono l’ISIS, chi sono, e come fanno molti di questi a partecipare alle attività operative di prima linea?

I precedenti tentativi di rispondere a queste domande si basano su piccoli segmenti della rete social globale ISIS. A causa della natura microscopica di quella rete, l’esame di specifici sottoinsiemi di combattenti stranieri, può portare a conclusioni fuorvianti.

Il vuoto si estende anche all’informazione e a come l’Occidente dovrebbe rispondere a questa campagna online.

Mentre si discute, giustamente, sui limiti della libertà di espressione e sul complesso rapporto tra le imprese private e quelle pubbliche, alcuni si schierano contro la sospensione degli account sui social media dei terroristi, in virtù del fatto che le sospensioni non servono a impedire attività estremiste di prima linea.

Abbiamo, così, deciso di rispondere ad alcune di queste importanti domande utilizzando tecniche innovative capaci di lavorare su un campione rappresentativo di dati che possa essere chiaramente definito come quello dei sostenitori dell’ISIS, e di tentare di definire i confini della rete social ISIS online.

Gli obiettivi del progetto

• Costruire un censimento demografico dei sostenitori ISIS su Twitter utilizzando un campione molto ampio e accurato di dati.

• Delineare una metodologia per scoprire e definire i dati di base per future ricerche utilizzando quelli coerenti.

• Creare una base dati preliminare e un percorso per approfondire i sostenitori ISIS sospesi da Twitter e gli effetti generati da tali sospensioni.

I risultati ottenuti, su un campione di 20.000 sostenitori ISIS, sono stati i seguenti:

• Da settembre a dicembre 2014, si stima che almeno 46.000 account Twitter siano stati utilizzati dai sostenitori ISIS, anche se non tutti erano attivi allo stesso tempo.

• La cifra di 46.000 è la stima più verosimile scaturita per quel lasso di tempo, anche se quella massima potrebbe aggirarsi sui 70.000.

• I sostenitori tipici ISIS si trovavano all’interno dell’organizzazione, in Siria e Iraq, così come nelle regioni conquistate dall’ISIS.

• Quasi un sostenitore ISIS su cinque, se utilizza Twitter, seleziona come lingua principale l’inglese.

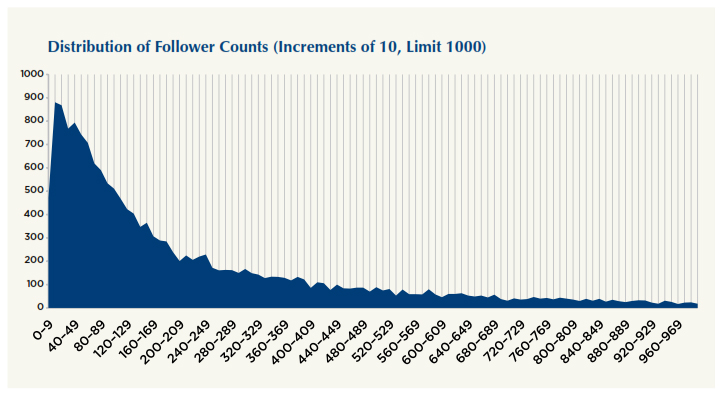

• Ogni sostenitore ISIS aveva una media di circa 1.000 seguaci, molto superiore a quella di un utente ordinario Twitter e un sostenuto trend di attività.

• Gran parte del successo ISIS nei social media è attribuibile a un gruppo relativamente piccolo di utenti iperattivi, compreso tra i 500 e i 2.000.

• Circa 1000 utenti ISIS sono stati sospesi tra settembre e dicembre 2014, e si è visto che più aumentava la probabilità di essere sospeso e più aumentava il numero di tweet dei seguagi.

• Al momento la nostra raccolta dati è ferma a settembre 2014, quando Twitter ha cominciato a sospendere un gran numero di sostenitori ISIS. Se da un lato questo ha impedito di creare un campione di dati pre-sospensione, dall’altro ci ha permesso di raccogliere informazioni su come ha reagito la rete globale.

• La sospensione degli account ha avuto come effetto concreto quello di limitare la portata delle attività di ISIS sui social media. Alcuni sostengono che le sospensioni sono inefficaci perché la propaganda ISIS è ancora disponibile su Twitter. Qualsiasi valutazione equilibrata degli attuali livelli di attività di sospensione dimostra chiaramente che l’interdizione totale non è l’obiettivo. La discussione è qualitativa, su come le sospensioni influiscono sulle prestazioni della rete e se un livello diverso di pressione potrebbe produrre un risultato diverso.

• Il processo di sospensione non crea alcun nuovo rischio, mentre sembra che ostacoli i sostenitori che aderiscono ai social network di ISIS, e che isoli i sostenitori impegnati in prima linea. Ciò potrebbe aumentare la velocità e l’intensità di radicalizzazione per coloro che riescono a entrare nella rete, e ostacolare pressioni sociali organiche che potrebbero portare a deradicalizzazioni.

• Fondamentalmente, le manomissioni delle reti sociali sono una forma di ingegneria sociale che solleva molte nuove, difficili domande.

• Le società di social media e il governo degli Stati Uniti devono lavorare insieme per elaborare risposte adeguate per gli estremismi sui social media. Anche se le discussioni su questa questione spesso incorniciano l’intervento del governo come una violazione della libertà di espressione, in realtà, sono le società di social media quelle che attualmente regolano il dialogo sulle loro piattaforme, senza però alcuna sorveglianza o conoscenza su come le sospensioni vengono applicate. Una più ampia discussione tra comunità diverse, sia private sia pubbliche, costituirebbe a un’approccio migliore.

Le prime due sezioni dello studio, sono basate su un campione di 20.000 utenti ritenuti al 93% sostenitori ISIS. Di questi si è stabilito, quale lingua parlano, quali informazioni di identità forniscono quando aprono la loro posizione, quali contenuti inviano, e quali metodi utilizzano per diffondere la propaganda ISIS e per reclutare seguaci in tutto il mondo.

La terza sezione illustra molto in dettaglio come sono stati ricavati i dati. Crediamo che questa sia una parte cruciale della discussione, per consentire ai lettori di determinare quanta fiducia riporre nei risultati.

La quarta sezione descrive alcune delle implicazioni legate alle questioni sollevate da questo studio, in particolare quelle riguardanti gli effetti della sospensione. Questa sezione indica anche alcune sfide della progettazione di un approccio coerente tra tutti i soggetti attivi nella lotta contro il problema dell’estremismo violento sui social media.

Profilo demografico dei Sostenitori ISIS

Chi sono gli utenti che sostengono ISIS su Twitter? Dove vivono, e come fanno il loro lavoro online? Queste sono questioni di grande importanza per chiunque cerchi di capire la portata del problema e le possibili soluzioni.

Utilizzando una varietà di approcci innovativi, abbiamo identificato un set di dati accurato di 20.000 sostenitori di ISIS su Twitter. Per creare un profilo demografico di questo campione abbiamo dovuto stimare il numero totale dei seguaci Twitter, mettendo in luce quali lingue parlano, cosa tweetano, come accedono a Internet e quali strategie usano per diffondere i propri messaggi sulla rete.

Totale Sostenitori

Fra il 4 ottobre e il 27 Novembre 2014, si stima ci fossero non meno di 46.000 account Twitter di sostegno all’ISIS. Alcuni utenti, attivi nel mese di settembre, vennero successivamente sospesi e diversi tipi di informazioni furono così raccolte a velocità diverse, in base ai limiti delle API di Twitter.

Tale stima deriva da due fonti di dati:

• Su un campione di quasi 50.000 utenti, circa 30.000 sono stati accuratamente controllati da un operatore umano, che ne ha verificato i dati utilizzando i criteri più tradizionali.

• Sono stati raccolti anche dati parziali su 1,9 milioni di account aggiuntivi.

Le tipologie di utenti individuate sono tre:

• Sostenitori nascosti: utenti che hanno preso misure medio forti per nascondere il loro sostegno a Isis, per la paura di venire perseguitati o sospesi da Twitter. Gli utenti che hanno preso solo misure scarse in genere sono stati scoperti.

• Pro-ISIS, agenti dell’intelligence: alcuni utenti che seguono i post relativi ai nemici di ISIS, come jihadisti rivali, sarebbero codificati come non-sostenitori.

• Anti-ISIS, agenti dell’intelligence: Questi sono utenti creati per apparire come sostenitori ISIS al fine di consentire ai nemici di ISIS di monitorare eventuali attacchi.

Dopo aver esaminato centinaia di utenti campione, con un focus su quelli più ambigui, crediamo che un numero significativo di utenti corrisponda alle prime due categorie. Tuttavia, la maggior parte di loro sono stati codificati come “non sostentori”. La terza categoria non è stata valutata da una metodologia specifica e rimane di fatto potenzialmente sconosciuta.

Campione demografico di riferimento

Dopo aver determinato il numero totale di utenti pro-ISIS è stato descritto in dettaglio il campione ricavato.

Poiché la quantità di dati analizzati era troppo grande per consentire un duplice esame individuale di ogni singolo numero di account, si sono estrapolati i sostenitori Anti-ISIS, i nemici di ISIS, jihadisti non ISIS, e gli utenti impegnati nell’informazione o nelle organizzazioni accademiche, come giornalisti e ricercatori.

Rispetto al campione di 49.379 utenti, ricavati alla fine delle varie scremature, sono stati eliminati altri 5841 utenti che rispondevano ai seguenti criteri:

• Con solo 90 seguaci.

• Con oltre 50.000 seguaci.

• Utenti controllati per lo più da applicazioni.

Questo primo giro di eliminazioni ha lasciato un resto di 43.538 utenti. Di questi ne sono stati identificati almeno 20.000, che al 93% sono sicuramente sostenitori ISIS (il margine di errore è di circa 2,54%). Questo insieme di 20.000 utenti, è la base dati utilizzata per produrre l’analisi che verrà descritta in questa sezione.

Dati Snapshot

Stima più probabile del numero totale di sostenitori ISIS su Twitter: 46.000

Stima massima dei sostenitori ISIS su Twitter: 90.000

Numero di utenti analizzati in base alle informazioni demografiche: 20.000

Margine di errore stimato sul campione demografico di riferimento: + / 2,54%

Correttezza dei dati ricavati dal campione demografico di riferimento: 93,2%

Periodo di raccolta dati: dal 4 ottobre al 27 novembre 2014

Principali Stati di raccolta dati: “Stato islamico”, Siria, Iraq, Arabia Saudita

La maggior parte degli utenti sono stati creati nel 2014 e in particolare nel mese di settembre

Il Numero di utenti rilevati usando bot e tattiche di spam ingannevoli:

6216 usando bot o tecnologie spamming;

3301 sono stati esclusi dal campione demografico di riferimento perché inviavano per lo più spam.

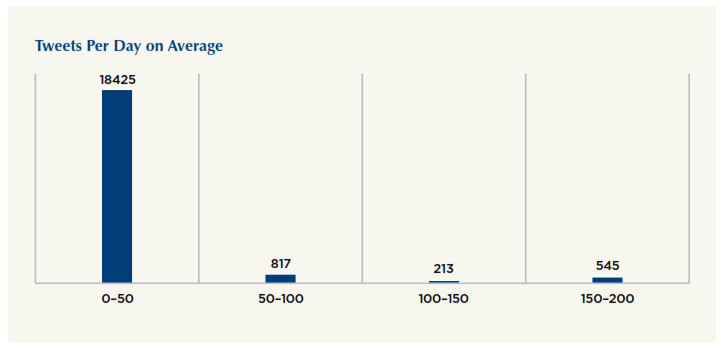

Numero medio di tweets al giorno per utente: 7.3 nel corso della vita dell’account, 15,5 negli ultimi 200 tweet per utente.

Numero medio di tweet per utente: 2.219

Numero medio di follower: 1.004

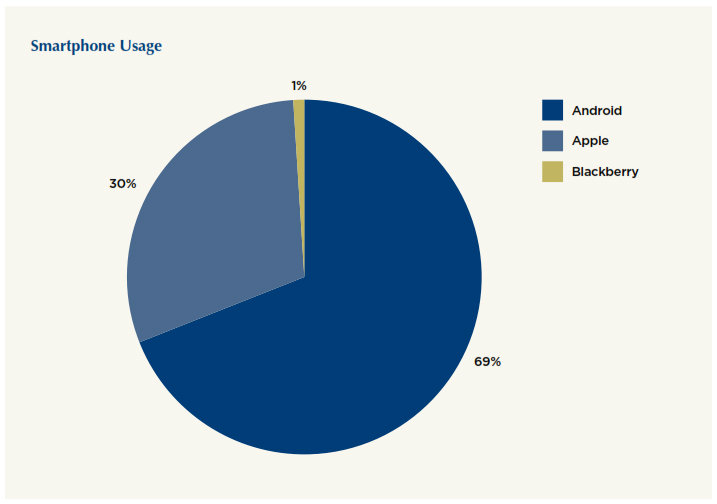

Utilizzo Smartphone: il 69% con Android, il 30% con iPhone, 1% con Blackberry

Geolocalizzazione di un utente pro-ISIS

Una delle domande più interessanti e importanti è dove si trovano gli utenti sostenitori dell’ISIS?

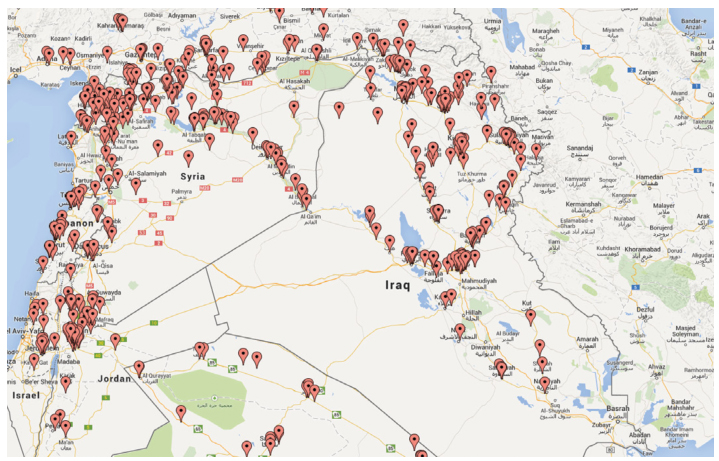

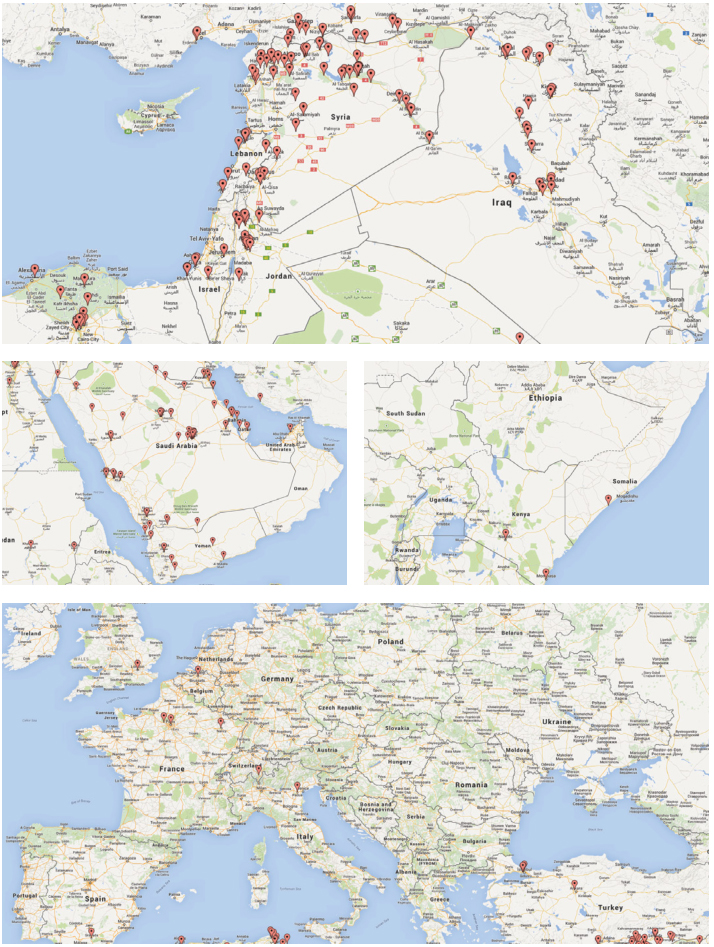

Probabili sostenitori ISIS che hanno inviato almeno un tweet dalla loro ultima posizione nell’autunno del 2014. Inoltre, due utenti si trovavano in Brasile, e uno era dell’Indonesia e l’altro dell’Australia.

Utilizzando sistemi opensource, abbiamo applicato come metodi di geolocalizzazione, totalmente affidabili, solo quelli che geolocalizzano un utente in base alle coordinate che lui stesso fornisce quando attiva la funzione GPS sul proprio smartphone. In questo studio sono state prese in considerazione solo le coordinate fornite di recente da ciascun utente.

Non sorprende che solo pochi utenti consentano il rilevamento delle loro coordinate. Dei 20.000 utenti del nostro campione demografico di riferimento, solo 292 hanno abilitato il rilevamento della posizione per almeno un tweet dei loro ultimi 200, l’1,5%. A titolo di confronto, uno studio del 2013 sulle attività Twitter calcolava che in una giornata tipica del 2012, solo il 2,02% di tutti gli utenti permetteva il rilevamento della propria posizione, una cifra che nel corso del tempo è costantemente aumentata.1 Rispetto all’intero campione dei 43.538 utenti esaminati la quota saliva al 3%.

Il più grande gruppo di posizioni abilitate, 28%, è stato rilevato in Iraq e in Siria, per lo più in zone o contesti controllati dall’ISIS. Più del doppio degli utenti hanno segnalato le coordinate in Siria e Iraq. Il luogo subito dopo più comune era l’Arabia Saudita, con il 27%. Dopo la Siria, l’Iraq, e l’Arabia Saudita, nessun paese ha rappresentato più del 6 per cento del totale.

Nessuna delle posizioni rilevate si trovavano negli Stati Uniti; per i Paesi occidentali si sono rilevate solo posizioni singole (per esempio, tre in Francia, due in Brasile, uno nel Regno Unito, uno in Australia e uno in Belgio. Nel gennaio del 2015, un utente presentatosi come un sostenitore ISIS si è scoperto che utilizzava una applicazione per creare tweets associati a false coordinate GPS per Mosul. Anche se non si può escludere la possibilità che tattiche di questo tipo siano state utilizzate anche dagli utenti del campione di riferimento, esaminato in questo documento, non ci sono altresì prove del contrario.

Dai documenti cartacei diffusi dall’ISIS in Iraq, e in seguito distribuiti attraverso i social media, emerge che la leadership dell’organizzazione era profondamente preoccupata che i suoi sostenitori e i suoi membri in prima linea sui territori di guerra non facessero uso dell’opzione GPS degli smartphone.

A metà dicembre 2014, infatti, ISIS ha ordinato ai suoi membri di disabilitare entro un mese la funzione GPS dai loro dispositivi mobili, avvertendo che i trasgressori sarebbero stati privati dei loro telefoni. All’inizio di gennaio, abbiamo raccolto un nuovo campione di tweets da un gruppo di utenti simili da cui si capiva che questa indicazione era stata fino a quel momento ampiamente disattesa.

Ricavare la posizione dell’utente senza GPS

Oltre alle coordinate GPS, ci sono altri modi per dedurre la posizione di un utente in base alle informazioni che l’utente ha fornito. Ciascuno di questi è dotato di un compromesso, in genere sotto forma di più dati rispetto ad altri dati di qualità migliore.

Principali città rivendicate dagli utenti; utenti dell’annuncio “Stato islamico” sono stati distribuiti tra la Siria e l’Iraq con un rapporto equivalente alla distribuzione visto in tweet localizzazione abilitato.

Oltre a dati di localizzazione abilitati e al contenuto del tweet, ritenuto troppo smaccato per essere attendibile, gli utenti possono fornire informazioni sulla loro posizione nei seguenti modi:

• Il campo “posizione” sul loro profilo Twitter. Gli utenti possono inserire più parole nel campo senza alcuna restrizione sui contenuti; per esempio, possono offrire battute o informazioni non rilevanti.

• “Fuso orario”. Sebbene gli utenti possano selezionare qualsiasi fuso orario preferiscano, quello selezionato influenza il tempo di tweet nella linea temporale di un utente.

• Il campo “Bio” nel profilo Twitter, consente all’utente di scrivere 160 caratteri di testo descrittivo su qualsiasi argomento preferito, in genere su se stessi.

Dal momento che le posizioni sono campi di testo compilabili a piacere, abbiamo utilizzato un algoritmo di terze parti per risolvere la questione degli Stati.

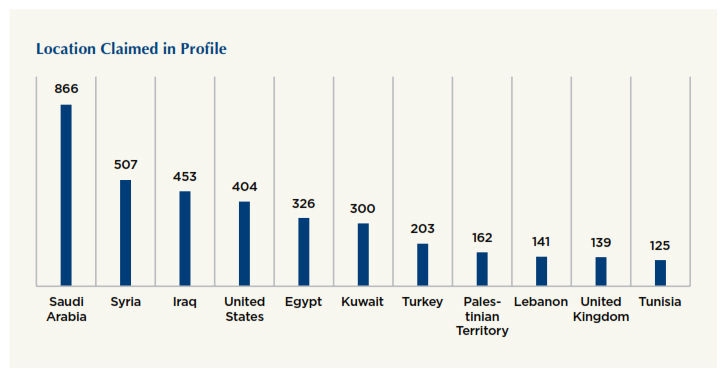

L’elenco degli eventuali luoghi negli Stati Uniti era troppo altisonante, così come “Terra”, “ovunque”, “in cucina a fare un panino,” e “ovunque con il mio aereo personale”, ma anche come specifiche città americane, soprattutto New York e Washington DC. La maggior parte dei luoghi non è stato possibile verificarla, e nessuno degli utenti abilitati a essere geolocalizzati si trovava negli Stati Uniti. Con tutta probabilità quindi si deve concludere che alcuni sostenitori ISIS si siano falsamente localizzati negli Stati Uniti, al fine di simulare una minaccia per la patria. Tuttavia, il campo posizione era l’unica informazione che produceva un risultato credibile. Dagli utenti che hanno fornito informazioni nel campo posizione si ricavano 107 paesi, 960 utenti sono concentrati in Iraq e Siria.

Gli utenti che hanno indicato come loro ubicazione “Stato islamico”, sono stati considerati sia in Siria sia in Iraq. Altri 866 hanno indicato come un luogo l’Arabia Saudita. Con l’eccezione degli Stati Uniti, tra i primi 20 paesi correlati alle regioni in cui ISIS è sostenuta vi sono per esempio Egitto, Tunisia, Libia,Yemen, e Gaza. 2

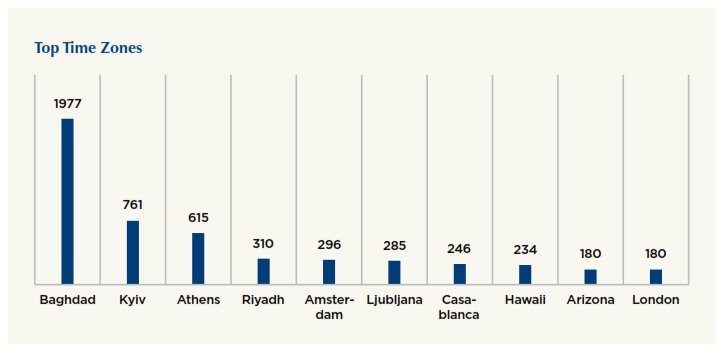

Nel nostro campione demografico di riferimento, 6.546 utenti hanno scelto di specificare un fuso orario. Quelli più usati sono stati Baghdad, 31%; Kiev, 12%; Atene, 10%; e Riyadh, 5%. Come notato in precedenza, un notevole numero di utenti individuati in Arizona e Hawaii, con fuso orario combinato, rappresentavano il 6,3%.

Atene e Kiev condividono un fuso orario adiacente a quello di Baghdad, e che comprende porzioni di Turchia e Siria, dove l’ISIS mantiene una presenza forte, come nella capitale de facto del gruppo di Raqqa, in Siria. Dal momento che Twitter non offre una preselezione del fuso orario per i nomi delle città siriane, queste voci probabilmente riflettono utenti ubicati in quelle zone.

Si è riscontrata una notevole discrepanza tra le posizioni e fusi orari indicati dagli utenti. È importante notare che il nome della città e il suo fuso orario possono non riflettere la posizione attuale dell’utente, anche se l’utente è in quel fuso orario.

Le posizioni indicate dagli utenti così come i fusi orari non corrispondono necessariamente al luogo in cui uno si trova. Per esempio, nel censimento del nostro campione complessivo, di oltre 43.000 utenti, solo 20 di questi fornivano: il percorso sostenuto, un fuso orario e un luogo-abilitato a essere geolocalizzato. Tutti i 20 utenti dichiaravano una posizione diversa da quella fornita dal GPS.

Mentre molti più utenti indicavano come fuso orario di Baghdad quello della loro posizione. E ‘possibile che gli utenti al di fuori di tale regione siano più disponibili a rivelare il loro fuso orario. Tuttavia, probabilmente, il fattore primario era il gran numero di utenti che indicavano Stato islamico come la loro posizione, indicazione che può essere anche intesa come una manifestazione di sostegno allo stesso.

La stragrande maggioranza degli utenti dichiaravano il fuso orario di Baghdad e un luogo metaforico o poco chiaro. Il 42% ha dichiarato di essere in Iraq o in Siria, o semplicemente nello Stato islamico.

Lingua

Al momento di compilare il proprio profilo, Twitter consente all’utente di scegliere una lingua. La scelta della lingua è importante per ottenere l’interfaccia di navigazione del sito, i menu e le impostazioni in un alingua a noi comprensibile. La scelta di una lingua3 non condiziona la lingua che, invece, si userà nel tweet. Gli utenti multilingue, se sono particolarmente esperti, possono scegliere di navigare il sito in una seconda lingua.

Rispetto al nostro campione demografico di riferimento, solo 18.000 utenti erano monitorabili perché molti altri erano stati sospesi o comunque avevano modificato i propri dati prima che venissero raccolti quelli linguistici.

Tra questi utenti, il 73% aveva selezionato l’arabo, 18% l’inglese, e il 6% il francese: questa ripartizione coincide in qualche modo con la distribuzione dei combattenti stranieri occidentali,4 con un’enfasi eccessiva sugli inglesi che con molta probabilità riflette il target dell’ISIS, che mira a incitare e molestare, attraverso la propaganda, principalmente gli Stati Uniti. Nessun’altra lingua supera l’1% del totale.

In uno studio del 2013, sui tipici utenti di Twitter, emergeva che il 51% di loro aveva scelto la lingua inglese, rispetto al 3% che aveva invece selezionato quella araba. Il trend di Twitter, relativamente alla scelta degli utenti arabi per la loro lingua, fra il 2011 e il 2013, suggerisce che nel 2014 ha virato bruscamente verso quella inglese.5

Per quanto riguarda i contenuti, molti utenti twittano in più lingue, a volte come strategie-ISIS pro-social per la diffusione dei messaggi di propaganda come quelli che pubblicizzano le decapitazioni di ostaggi occidentali. Spesso i Tweets sono caratterizzati da una combinazione di linguaggi, come hashtag inglesi collegati a contenuti arabi.

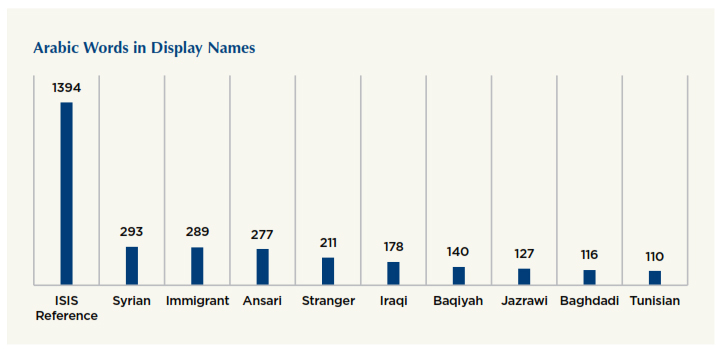

Le parole arabe più comuni inserite nel campo “nome visualizzato”.

Gli utenti di Twitter si identificano in due modi principali. Il primo è attraverso la selezione di una maniglia utente (“johndoe”), e il secondo è attraverso la selezione di un nome visualizzato sulla pagina profilo, ad esempio “John Doe”, anche se il nome visualizzato può essere costituito da qualsiasi parola o simbolo fino a un massimo di 20 caratteri.

Nonostante la vasta gamma di combinazioni individuali possibili, sono state rilevate alcune tendenze nella selezione dei nomi visualizzati. La più diffusa usa termini legati allo Stato islamico in senso lato, come Dawla (in arabo “stato”, usato come nome abbreviato per “Stato islamico”), baqiyah (uno slogan ISIS), Shami (in arabo siriano) e altri riferiti al califfato. Quest’ultimo termine, in particolare, è praticamente quello più usato rispetto a qualsiasi altra parola.

Tuttavia anche i nomi di combattenti stranieri appaiono di frequente come: Muhajir, “immigrato”, e ghuraba’, “stranieri”. Una di queste due parole è apparsa in un totale di 500 profili. I riferimenti alla nazionalità suggeriscono un numero ancora maggiore di combattenti stranieri.

Altri 239 usano parole arabe come umm (madre) o Bint (ragazza o figlia) o nomi che indicano persone dii sesso femminile. Al contrario, 4536 utenti usano la parola araba abu che qualifica un’identità maschile. Altri indicatori di genere sono stati utilizzati nei nomi, ma la complessità di navigare più lingue e convenzioni di denominazione, per produrre un risultato credibile avrebbe richiesto un tempo superiore a quello disponibile per questo studio. Si è deciso, quindi, di utilizzare uno strumento di terze parti che confronta sette uomini per ogni donna presente sulla rete.

Prima del 2014, nel corso di un esperimento di ricerca inedito di JM Berger su 500 utenti, che identificavano se stessi come umm o bint, si è cercato di identificare i sostenitori femminili di ISIS. In questo studio, si è osservato come le reti sociali maschili e femminili siano in una certa misura segregate, spesso sotto la spinta esplicita sia dei sostenitori ISIS maschili sia femminili.

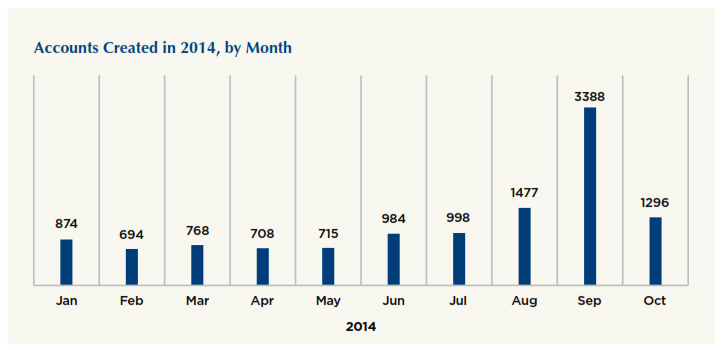

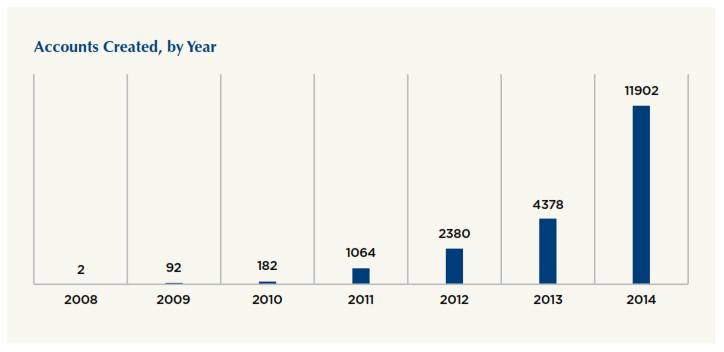

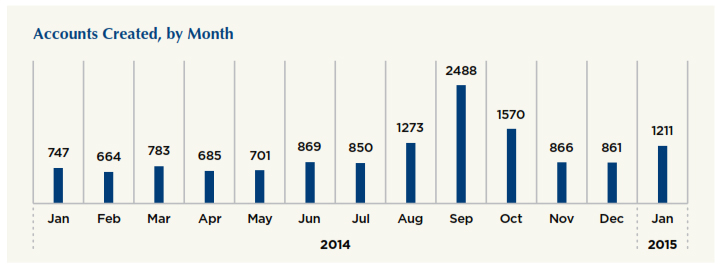

Data di creazione dell’account

Nel mese di settembre 2014 sono stati creati moltissimi nuovi utenti pro-ISIS, con un incremento superiore al 23%. Non a caso, sempre in quel mese Twitter ha cominciato a sospendere i sostenitori ISIS più aggressivi che twittavano immagini grafiche e video delle decapitazioni di ostaggi occidentali.

Crediamo che molti, forse la maggior parte, di questi account siano stati creati in risposta alle sospensioni, sia per sostituire gli account che erano stati esclusi dalla rete, sia come riserva in caso di future nuove sospensioni o altre misure simili che Twitter potrebbe adottare per limitare l’influenza dell’ISIS. Un numero potenzialmente considerevole di utenti potrebbe aver creato e ricreato più account proprio a settembre che in parte sono poi stati sospesi.

Solo l’1,3% di tutti gli account sono stati creati prima del 31 dicembre 2010. Quasi il 60% è stato creato nel 2014. Ciò suggerisce che la maggior parte dei sostenitori pro-ISIS utilizza Twitter solo di recente.

È importante tenere conto della crescita complessiva di Twitter negli ultimi anni; tuttavia, la crescita di utenti pro-ISIS supera di fatto quella della popolazione Twitter complessiva. Base di utenti Twitter è cresciuta di circa il 30% nel 2013, mentre quella di utenti pro-ISIS è quasi raddoppiata. Nel 2014 la base di utenti Twitter è cresciuta del 20%;7 nello stesso periodo, il numero di utenti pro-ISIS è quasi triplicato (naturalmente nei limiti del campione). Questo forte crescita, coincide con i posti più diffusi nei social media da parte di estremisti jihadisti a partire dal 2013.

La crescita della base dei sostenitori online dell’ISIS si correla anche alla sua crescita nei tirritori dell’Iraq e della Siria, e in coincidenza della spaccatura e separazione definitiva da al-Qaeda. Alcuni utenti di Twitter prima pro-Al-Qaeda hanno creato nuovi account per dimostrare la loro fedeltà all’ISIS.

Almeno una parte dei nuovi sostenitori ISIS è organico, anche se i picchi nei dati riflettono chiaramente le sospensione degli account fra settembre e ottobre 2014. Probabilmente, il picco potrebbe aver esagerato la stima totale dei sostenitori.

La domanda su quanti siano gli utenti che mantengono contemporaneamente più account è rilevante, dal momento che alcuni utenti creano account duplicati e di backup come evenienza in caso di sospensione. La maggior parte degli utenti-backup sembra rimanere relativamente inattiva fino a quando quelli principali non vengono sospesi.

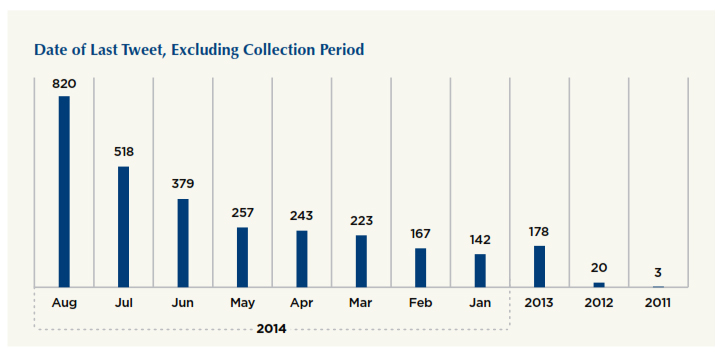

Data dell’Ultimo Tweet Registrato

La raccolta dei tweet si è svolta da ottobre a novembre 2014. La maggior parte dei tweet sono stati raccolti nel mese di ottobre, quando più dell’83% degli utenti pro-ISIS era ancora attiva. Gli utenti rimanenti, l’1%, erano inattivi dal 2013 o anche da prima.

Data dell’ultimo Tweet, escluso l’83% degli utenti, che è stato twittato durante il periodo di raccolta dei dati.

Le metodiche utilizzate per identificare i sostenitori pro-ISIS sono dipese da alcuni tipi di iperattività. Gli utenti-ISIS sono, infatti, molto più attivi rispetto agli utenti normali. Un’analisi simile derivata dall’osservazione di 400 utenti Al-Qaida, nella penisola arabica (AQAP), per esempio, ha scoperto che il 34% di loro era stato in silenzio dall’inizio del 2014.9

Un certo numero di utenti nel 2012 non tweetavano e solo recentemente si sono chiaramente attivati.

Avatar

Sostenitori ISIS utilizzano una vasta gamma di immagini come marcatori di identità su Twitter. Un’analisi non esaustiva delle immagini profilo di Twitter all’interno del nostro campione demografico di riferimento dimostra che queste immagini sono più prolifiche tra gli utenti che hanno 150-1000 seguaci. Utenti minori spesso usano di default l’uovo di Twitter, mentre quelli più grandi a volte impiegano immagini estranee a ISIS, forse come copertura per evitare sospensioni da Twitter. All’interno del campione demografico di riferimento, il 6,5% degli utenti utilizzato l’immagine di profilo predefinito.

Tipiche immagini di profilo Twitter usate dai sostenitori ISIS. Sono variazioni della bandiera utilizzata da ISIS, immagini del fondatore di Qaeda, Osama Bin Laden, e membri e leader di spicco dell’ISIS, tra cui “jihadista John” e “Abu Bakr al Baghdadi”.

Le immagini sono state inserite manualmente anziché a livello di programmazione, e questo approccio potrebbe essere la base di future ricerche. L’immagine più comune era la bandiera bianca e nera usata dall’ISIS nei suoi documenti ufficiali e di propaganda, e liberamente visualizzata nei territori controllati sempre dall’ISIS. Subito dopo quelli comunemente utilizzati erano versioni diverse del leader di ISIS, Abu Bakr al-Baghdadi.

Osama bin Laden fondatore di Al Qaida, e Abu Musab al Zarqawi fondatore di alQa’ida in Iraq, sono stati quelli più utilizzati, insieme ad esponenti di spicco dell’ISIS come il “jihadista John.” Gli utenti visualizzano anche figure meno conosciute come Abu Abed Abdul Rahman al-Bilawi, che è stato ucciso a giugno 2014 durante un attacco a Mosul, Iraq.

Gli utenti possono anche selezionare un’immagine di sfondo per l’esecuzione in un banner nella parte superiore della pagina del loro profilo Twitter. Queste immagini del profilo sono meno importanti. Le Immagini spesso sono rappresentazioni fantasiose dello Stato islamico, come combattenti a cavallo che portano la bandiera di ISIS, aerei di linea ed edifici con la bandiera, o in un caso, un grande veliero con la bandiera come la vela principale. Altre immagini di sfondo più popolari riportano scene presenti nei video ISIS.

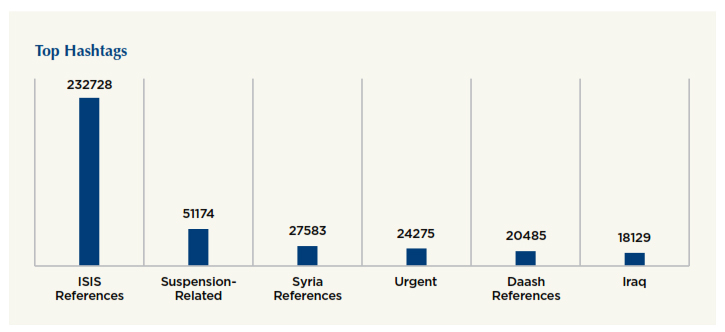

Principali Hashtags

Sono stati raccolti, per ogni utente, i 200 tweet più recenti. In totale sono stati analizzati 5.384.892 di tweet, contenenti 100.767 hashtags univoci utilizzati per un totale di 1.465.749 volte, per una media di una volta per ogni 3.7 tweet.

Almeno 151.617 hashtags, espimevano più spesso quattro varianti, in lingua araba, dell’espressione “Stato islamico”, il 2,8% di tutti i tweet.

Nessun altro hashtag è stato così tanto usato. Il secondo hashtag più comune era la parola araba “urgenti”, indifferentemente associata alle notizie su Siria e Iraq; questa è apparsa in 24.275 tweet, meno del 0,5% di tutti i tweet. La parola “Siria”, in arabo o in inglese, è stata tweettata 23.769 volte.

In definitiva l’hashtag “Stato islamico” occupa il 26% delle quattro varianti più comuni. Mentre “Urgente” e “Siria” rappresentato circa il 4% ciascuno.

Al quarto posto, pari al 3% dei 100 top, ma solo per l’1,2%, ci sono gli hashtags “Da’is”, acronimo arabo di ISIS, generalmente usato come termine dispregiativo.

Nei primi 100 hashtags, sono stati classificati tutti i riferimenti che in generale alludono a ISIS, califfato, Siria e a Da’ish, così come tutti gli hashtags relativi alle sospensione degli utenti pro-ISIS.

Tra i primi 100 hashtag quelli che si riferiscono a ISIS rappresentano il 40%, mentre quelli che alludano agli utenti sospesi sono il 9%.

Queste cifre coincidono con quelle della precedente ricerca di JM Berger basata su un campione di circa 3.000 tweet, inviati dal 29 settembre al 1°ottobre del 2014, che rappresenta l’8% dei tweet ISIS inviati durante quel periodo e che alludono alle sospensioni. 10

Principali Link

Il monitoraggio del contenuto esterno (come ad esempio i link alla propaganda) inviati dall’ISIS agli account Twitter è certamente un fattore importante, anche se non si è potuto approfondire in modo esauriente.

Il censimento di contenuti di quel tipo è stato ostacolato da una serie di fattori, soprattutto dall’abitudine di accorciare gli URL di Twitter e dalla rimozione dei contenuti ISIS da parte di terze parti o da YouTube.

Twitter accorcia gli URL, per consentire agli utenti di inviare link senza superare il limite di 140 caratteri per un tweet. Quando l’utente inserisce un URL lungo (come per esempio www.youtube.com/watch?v=h77URBgDRlc&feat ure = youtu.be), Twitter lo riduce a meno caratteri (per esempio youtu.be/h77URBgDRlc). Twitter registra, così gli URL in forma abbreviata, accorciandoli ulteriormente per uso interno, sotto il dominio t.co (t.co/KcEfbPiWgc).

Del campione esaminato di 5.384.892 di tweet sono stati rilevati 2.149.327 di URL abbreviati, un URL per ogni 2,5 tweets. Ci sono stati più di 1,5 milioni di URL unici abbreviati

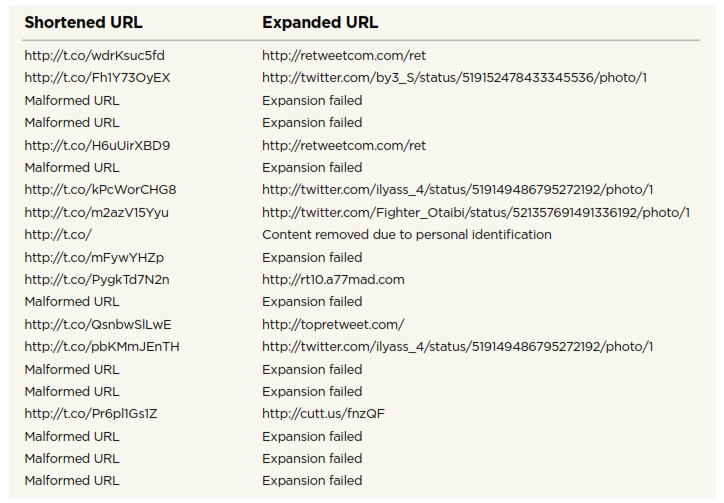

Di seguito sono indicate le forme espanse dei primi 20 migliori URL univoci:

Il primo URL e il quinto indicano una singola pagina che non poteva essere caricata, su un dominio che non poteva essere caricato. Il nome del dominio, Retweetcom.com, suggerisce che si tratta di una applicazione Twitter per la produzione di retweet artificialmente gonfiati, in linea con le tattiche manipolative utilizzate dai sostenitori ISIS sui social media. Quasi 3.000 tweets del campione esaminato sono stati attribuiti a questa app.

Dei rimanenti URL, quattro indicano tweets contenenti foto. Tre degli utenti collegati erano stati sospesi; il quarto riguardava un bambino malato in Siria, e non ISIS. L’immagine non è più disponibile mentre il testo del tweet è rimasto ed è stato retweettato 46.000 volte.

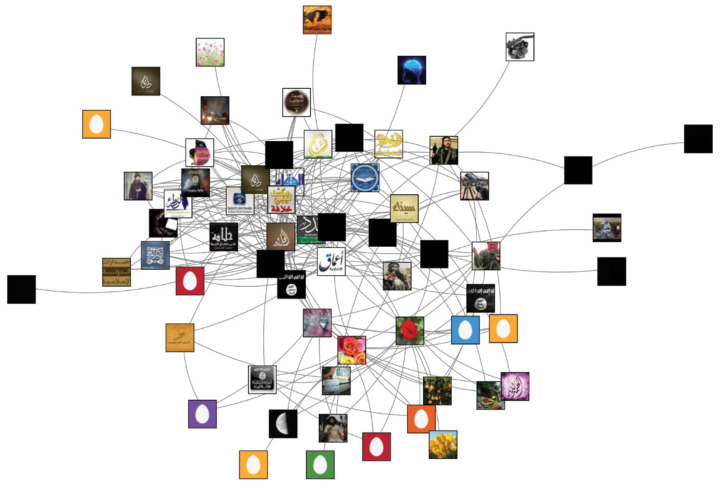

Utenti “ufficiali”

Prima di prendere una posizione più severa, a partire dall’estate 2014, quando sempre più utenti vennero sospesi conti l’ISIS trasferì per breve tempo i suoi utenti ufficiali ad altri social media, dove vennero sospesi più volte.

Anche se gli utenti ufficiali di ISIS sono più o meno stati eliminati, attraverso particolari meccanismi di adattamento sono riusciti a mantenere il controllo sul flusso di informazioni su Twitter.

In particolare, i suoi agenti social media ufficiali hanno creato piccoli nuclei, alcuni dei quali nascosti al radar, e altri periodicamente sospesi e rigenerati. Questi utenti sono responsabili del caricamento di contenuti ISIS di file-sharing e video di siti web, e la pubblicazione di link ai contenuti. Altri utenti noti come mujtahidun diffondono i link più attivamente.

A partire da gennaio 2015, ISIS ha ricostituito gli utenti regionali con ristrette impostazioni sulla privacy, consentendo solo a un piccolo gruppo di noti sostenitori ISIS di seguire gli account e leggere i loro tweets. Il contenuto dei tweet riguarda per lo più comunicati stampa, video e foto provenienti dalle varie province dell’ISIS che successivamente vengono diffusi da un certo numero di altri utenti minori che utilizzano gli hashtags. Dopo un’ampia diffusione iniziale di contenuti, a inizio 2014 la stessa si è significativamente ridotta.

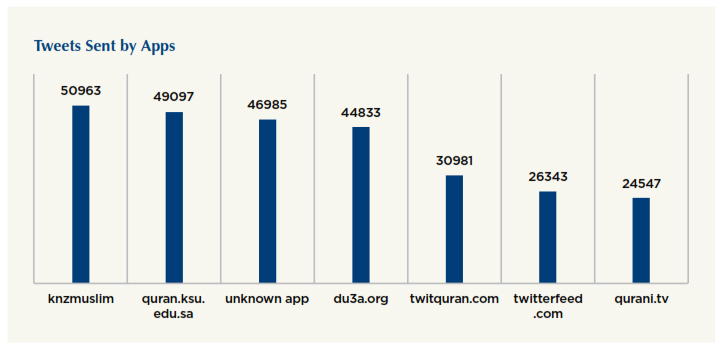

Bot e Apps

I Sostenitori ISIS utilizzano un’ampia gamma applicazioni per scopi diversi.

Queste applicazioni consistono in piccoli pezzi di software o servizi di terzi parti che servono a promuovere automaticamente i contenuti di un account Twitter, senza bisogno che ci sia qualcuno che manualmente tweetti.

Alcune applicazioni, come Hootsuite e Tweetbot, sono semplicemente dei client Twitter che consentono agli utenti di tweettare e seguire gli altri, ma non includono funzionalità di manipolazione. Eliminati i client più popolari dalla lista ci si è concentrati sulle applicazioni non-client.

Alcune applicazioni sono apparentemente dedicate alla natura, preghiere, aforismi religiosi, e passi del Corano, anche se possono servire anche come marcatori di identità o a compiere una sorta di funzione di segnalazione. Queste applicazioni, come ad esempio knzmuslim, sono in grado di produrre numeri impressionanti di tweet al giorno. Knzmuslim, all’inizio di gennaio, è arrivata a produrre più di un milione di tweet al giorno, circa 1.000 tweet al minuto. Queste applicazioni introducono anche rumor nelle reti social e che serve a ostacolare il rilevamento dei dati utili all’analisi.

Alcune applicazioni, come ad esempio BufferApp, sono utilizzate per programmare tweet da inviare in un momento particolare, e non denotano necessariamente un comportamento manipolativo.

Altre applicazioni sono destinate a diffondere la propaganda ISIS ad un ritmo e distribuzione più ampi. Il più conosciuto è “Dawn of Buona Novella.” L’applicazione è stata terminata da Twitter in giugno 2014, mettendo a tacere durante una notte migliaia di utenti pro-ISIS.11

Sul totale del campione di riferimento, sembra che circa 6.000 utenti facessero uso di 400 applicazioni non client. Rispetto ai 5,4 milioni di tweet generati dagli utenti del campione di riferimento forse il 20% è stato creato usando queste applicazioni.

Smartphone

Ogni Tweet raccolto specifica che tipo di Twitter client è stato utilizzato per inviare il tweet, cioè se è stato inviato dal sito web Twitter o da un client smartphone. Per ogni utente, sono stati raccolti il nome e il link per il download che il cliente ha usato più di frequente. Il link di download più usati sono il negozio di Google Play (69%), quello di Apple (30%), o anche Blackberry.com (1%).

Tra gli utenti dei tre tipi di telefoni più popolari, 69 percen t avevano scaricato un cli ent Twitter dal Google Play storia o Google.com. Un altro 30 per cento ha utilizzato un client scaricato da iTunes Store di Apple, e circa l’1 per cento aveva scaricato un client da Blackberry.com.

A metà dicembre, ISIS ha annunciato di voler vietare i prodotti iPhone nel il suo territorio, in realtà ai primi di febbraio, su un probabile totale di 10.000 utenti pro-ISIS-iPhone solo l’1% aveva aderito al divieto.

Social Media

Modelli di Tweeting

La stragrande maggioranza degli utenti (92%) ha twittato meno di 50 volte al giorno. Tuttavia, 1.575 utenti hanno twittato in media più di 50 volte al giorno.

Questi utenti mujtahidun sono il nucleo più attivo della macchina social media di ISIS. Questi utenti non possono twittare tutti i giorni, ma quando lo fanno, twittano un sacco di contenuti in un brevissimo lasso di tempo.

Questa attività, più di ogni altra, guida il successo degli sforzi di ISIS a diffondere e promuovere il suo messaggio sul social media. Brevi, prolungate esplosioni di attività causano hashtags di tendenza, con conseguente aggregazione di terze parti e l’inserimento dei contenuti tweettati nei risultati di ricerca! Prima che Twitter iniziasse le massiccie sospensioni di account, forse i mujtahidun impegnati erano 3.000.

Seguaci

La grande maggioranza dei sostenitori ISIS su Twitter, 73% aveva mediamente 500 follower ciascuno. Solo il 4% ne aveva più di 5.000. Queste cifre non sono sufficienti a influenzare online utente. Soprattutto se si pensa che mediamente una celebrità dello spettacolo o anche solo della politica è seguita da milioni di follower. Come il presidente Obama (54,6 milioni di seguaci), presidente vice Joe Biden (735.000), o segretario di Stato John Kerry (400.000).

Mentre solo alcuni sostenitori ISIS hanno sfiorato 50.000 seguaci. Un granello insignificante nel mare complessivo della base mensile di utenti attivi di Twitter di 284 milioni!14

Detto questo, il rapporto di seguito ai seguaci per il sostenitore medio ISIS era il 66 per cento, indicando che l’account tipica seguita più di quanto non è stata seguita da. Quasi la metà di tutti gli account di tifosi ISIS (48,5 per cento), seguita più di due volte il numero di account che li hanno seguiti. Poco più del 25 per cento di tutti i conti sono state seguite da più del doppio dei conti hanno seguito, alcune con molto elevati multipli (che riflette in parte, le fonti di informazione che trasmettono popolari, ma non seguono). Il resto è caduto in una serie di seguaci-to-amici di 0,5 a 2,0.

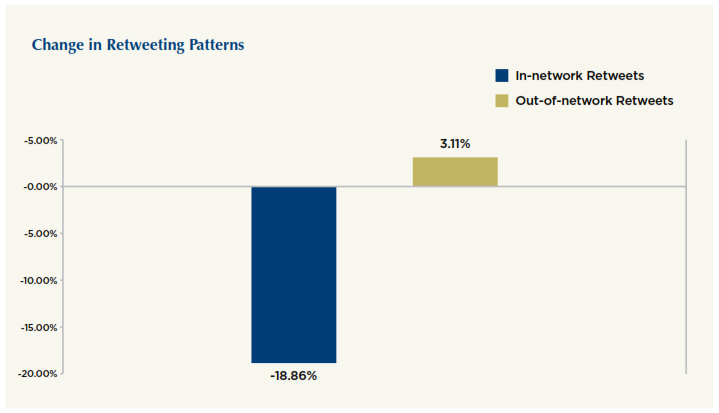

Sospensioni

I 678 utenti sospesi avevano una media di 1.995 seguaci ciascuno, rispetto alla media di 969 seguaci per gli utenti che non sono stati sospesi. I primi tweettavano una media di 46,6 volte al giorno e ricevevano 141,2 retweet rispetto ai 14,5 tweets al giorno e i 15,2 retweet ricevuti dagli utenti che non sono stati sospesi.

Variazione delle prestazioni di tweet da parte dei sostenitori ISIS, fra Autunno 2014 e gennaio 2015.

Il dato è inequivocabile: gli utenti che sono stati sospesi erano molto più attivi e i contenuti che hanno generato sono stati di gran lunga più virali di quelli che non sono stati sospesi. Nessun singolo fattore sembra essere più importante di questo.

In seguito alla sospensione si è calcolato che la rete originaria ha subito una perdita solo del 3,4% degli iscritti e che le sospensioni successive, che sembrano aver preso di mira i conti nuovi e di ritorno, non hanno determinato restringimenti significativi.

Quando i terroristi hanno attaccato l’ufficio della rivista Charlie Hebdo a Parigi, c’è stato un conseguente picco di attività da parte dei sostenitori Twitter ISIS, guidata da utenti influenti, e un’ondata di sospensioni aggiuntive e cambi di nome.

Anche se non si è riusciti a ricreare l’intero processo di raccolta nel tempo a disposizione, è stata comunque prodotta una serie di dati di confronto ed è emerso subito che la composizione della rete era cambiata.

I 454 utenti di riferimento avevano ora quasi 47.000 utenti. Questo suggerisce che la rete si era sostanzialmente ridotta ed era invece evoluta più verso l’interno, cioè i sostenitori ISIS hanno preferito seguire altri sostenitori ISIS, piuttosto che una selezione più diversificata di utenti.

Questo potrebbe anche suggerire che era più difficile per i sostenitori ISIS scoprire altri sostenitori ISIS da seguire. Le raccomandazioni del Motore di Twitter hanno influenzato questa dinamica. Nel 2013, uno studio condotto da JM Berger ha scoperto che seguendo le raccomandazioni è facile scoprire conti jihadisti, una volta che un utente ha iniziato a seguire anche uno o due sostenitori jihadisti.

Tutti i dati raccolti indicano chiaramente che il social network ISIS, su Twitter è stata notevolmente limitato dalla campagna di sospensione e al momento potrebbe consistere di non più di 30.000 utenti.

Metodologia

Il principio di base è che un sostenitore ISIS può essere meglio definito come una persona che è stata seguita da almeno un altro sostenitore ISIS, piuttosto che qualcuno che ha twittato specifici tipi di contenuti in un determinato lasso di tempo.

Si è scelto questo approccio, in parte perché si è osservata la tendenza dei sostenitori ISIS a eliminare o proteggere i loro tweets, ma soprattutto perché gli estremisti-stranieri combattenti, possono essere oggetto di pressioni esterne che li obbligano a stare in silenzio, per mancanza di accesso a Internet o per un’espresso divieto della loro Intelligence. Alcuni usano Twitter anche solo per la messaggistica privata o per segnalare di nascosto qualche cosa. Escludendo alcuni account segreti, davvero rari, un sostenitore ISIS rappresentativo deve essere uno seguito da almeno un altro utente pro-ISIS.

Al contrario, le liste di follower sono composte anche da osservatori, tra cui avversari, spie e ricercatori.

Basandosi sulle generali modalità di attività su Twitter, si è deciso di limitare gli utenti di riferimento a quelli con un certo numero di seguaci. Su Twitter gli utenti utilizzano diverse strategie per seguire altri utenti. Alcuni seguono tutti coloro che li seguono, sia a titolo di cortesia o come tattica di marketing sociale. Altri seguono una vasta gamma di account per ottenere informazioni da molte fonti.

Tuttavia, gli estremisti tendono a fare maggiore affidamento sulle notizie che arrivano dai loro stessi ambienti.

Basandosi su osservazioni ricorrenti e sulla quantità di tempo necessaria per la raccolta, la ricerca dei candidati di riferimento, effettuata alla fine di settembre e l’inizio di ottobre 2014, ha individuato 454 utenti e 49.379 account di seguaci.

Un rapido esame dei dati ha indicato che difficilmente un utente ISIS principale disponeva di più di 50.000 seguaci. Così tutti gli utenti con più di 50.000 seguaci sono stati esclusi dal campione di riferimento del censimento.

Sfide e Avvertenze

Una serie di fattori insoliti complicano l’analisi delle reti ISIS Twitter, in particolare quelli legati alla sicurezza operativa. Eccone un breve elenco:

• Sospensioni: Il numero di utenti ISIS sospesi da Twitter sembra molto più alto di quanto precedentemente riportato. Perché i nostri metodi di raccolta e di analisi dei dati richiedono tempo per essere completati, e la sospensione degli utenti è avvenuta nel bel mezzo del processo di raccolta, e ha falsato i risultati.

• Cambio di Nome e cancellazioni volontarie: Nel tentativo di evitare la sospensione, alcuni utenti ISIS hanno cambiato i loro nomi o cancellato i loro account, sempre durante il processo di analisi, e falsando anche in questo caso i risultati.

• Conti privati: Per ragioni di sicurezza operativa o come una copertura contro le sospensioni, alcuni utenti hanno impostato temporaneamente o in modo permanente le impostazioni di privacy per “proteggere i Tweet”, questo ha impedito l’analisi dei loro contenuti e inibito, ma non del tutto, analisi delle loro relazioni. Mentre questa tattica veniva molto discussa negli ambiti ristretti degli utenti ISIS, non è stata osservata nessuna azione di diffusione.

• Account multipli dallo stesso utente: Nei casi in cui, i sostenitori ISIS avevano previsto che sarebbero stati sospesi si sono cautelati con una serie di account di backup. Questi utenti, che probabilmente rappresentano meno dell’1% del totale raccolto dall’analisi, non sono stati esclusi perché potrebbero venire riconsiderati per indagini future.

• Cancellazione di Tweet: Si è notato che un numero relativamente piccolo di sostenitori ISIS cancella tutti i loro tweet o manualmente o avvalendosi di sistemi automatici.

• Pratiche ingannevoli: ISIS utilizza diversi modi per amplificare e falsare il suo apparente sostegno, tra cui “bot” (software che creano automaticamente delle attività sugli account di social media senza che in effetti intervenga manualmente qualcuno) e “spam” (tweet acquistati attraverso i sistemi di promozione dei contenuti).

Bot e Spam

ISIS è nota per utilizzare una varietà di tecniche ingannevoli per gonfiare il suo apparente sostegno on-line, tra cui app, bot e servizi di spam.

Ad un certo punto, ISIS ha impiegato un’unica app, ampiamente diffusa, che ha twittato automaticamente le informazioni a migliaia di utenti pro-ISIS. 19

Dal momento che Twitter ha terminato questa applicazione a giugno 2014, i sostenitori ISIS hanno implementato nuove applicazioni. Diversamente dall’app originale, questi utilizzano una varietà di tecniche e non sono soggetti a un singolo punto di errore, e che permette loro di essere messi a tacere in massa. Il compromesso è che le nuove app e bot sono meno sincronizzate e quindi meno potenti. Sono stati quindi esclusi dal censimento tutti gli account principalmente controllati da bot e app.

Tra le tecniche utilizzate, nelle ricerche passate, da JM Berger per identificare i bot, le due più importanti riguardano i tweet identici e le informazioni relative alla piattaforma Twitter.

I Tweet identici sono quei tweet che contengono testo identico, ma che non vengono retwittati Un gran numero di tweet di un certo account, che sono identici ad altri tweet del campione di dati, è un forte indicatore che si tratta di account bot o spam. Attraverso il protocollo di controllo degli utenti e la correlazione con le informazioni sulla piattaforma Twitter, è stato calcolato che gli utenti con più di 30 tweet identici tra quelli raccolti fossero con molta probabilità bot o spam e quindi sono stati rimossi dal campione di riferimento.

Questi passaggi non eliminano completamente bot e spam. Tuttavia, nel mese di gennaio 2015, in una seconda raccolta di tweet, sono stati scoperti 421 utenti-bot; questi non erano stati rilevati nel primo turno di eliminazione, perché non erano ancora stati completamente attivati.

Descrizione dei dati raccolti

Armati di 454 utenti principali di riferimento, si è proceduto a raccogliere informazioni su di loro e sui 200 tweet più recenti di tutti gli utenti seguiti dai 454 utenti principali. Le informazioni sono state raccolte nei seguenti modi:

• I conti degli utenti principali di riferimento sono stati definiti di Livello 0.

• Le persone che li seguono di Livello 1.

• Le persone seguite dal Livello 1 sono state designate al Livello 2.

• Gli utenti menzionati dal Level 1 sono stati designati al Livello 3.

C’erano quasi 2 milioni di utenti a livello 2. Nel mese di dicembre 2014, sono state raccolte tutte le informazioni per gli utenti di livello 2 che erano ancora attivi.

Dati Codebook

I dati raccolti dal campione di account Twitter sono stati codificati per valutare quali fossero i sostenitori ISIS e quali no. I criteri applicati sono stati i seguenti:

• I contenuti dei tweet sono stati esaminati per vedere se fossero inequivocabilmente a favore o contro ISIS. Se il contenuto del tweet è sia pro-ISIS sia non-ISIS l’utente viene codificato come un non-sostenitore.

• Se il primo passo non dà nessun risultato conclusivo, vengono esaminati il profilo e le immagini dell’utente alla ricerca di quelle che riportano la bandiera nera ISIS o l’emiro Abu Bakr al Baghdadi, in quel caso di parla di sostenitori pro-ISIS.

• In assenza di entrambi i tweet, e degli identificatori di profilo che indicano una chiara preferenza, è stata esaminata la lista degli utenti seguaci. Se una parte significativa dei loro seguaci utilizza marcatori di profilo chiaramente a sostegno di ISIS, in assenza di utenti anti-ISIS (come i membri della Jabhat al Nusra), l’utente è stato codificato come un sostenitore pro-ISIS.

• Se tutti gli altri criteri falliscono, si passa ad esaminare chi segue l’utente. Se l’elenco risulta composto per lo più da sostenitori ISIS, in assenza di un numero significativo di non-sostenitori, l’utente viene codificato come sostenitore.

• Se un account è stato sospeso, si presume fosse un sostenitore ISIS.

• Se un account è stato cancellato dallo stesso utente e non da Twitter, è stato classificato al 50% come una un sostenitore ISIS.

Ordinamento

Dopo aver eliminato tutti i probabili bot e tutti gli utenti con più di 50.000 seguaci ne sono rimasti da valutare 43.538.

Ogni grafico è classificato sinistra a destra, il che significa che il lato sinistro delle linee corrisponde ai punteggi più alti. Le linee blu rappresentano gli account reattivi, le linee bianche quelli non reattivi. Una concentrazione di linee blu sulla sinistra del grafico indica che l’analisi dei dati è riuscita a classificare meglio gli utenti rilevanti rispetto a quella in cui le linee blu sono sparse su tutto il grafico.

All’inizio del progetto, volevamo esaminare due proprietà aggiuntive: il sistema cliqueishness e quello della messa a fuoco della rete. Entrambi hanno mostrato punti di forza e di debolezza singolarmente significativi; combinati insieme si sono dimostrati più potenti di qualsiasi degli altri approcci che abbiamo provato.

Le cricche sono strutture di rete in cui ogni nodo è collegato ad ogni altro nodo. In una rete social, questo si traduce in un gruppo di utenti in cui ogni membro del gruppo segue ogni altro membro. Cliqueishness rappresenta un account Twitter di una cricche, calcolata in base al numero di amici di un utente che appartengono a una cricche.

Quando una rete raggiunge anche modeste dimensioni, il numero di cricche che contiene, rapidamente diventa troppo grande per poter essere calcolato Così abbiamo scelto di utilizzare un sistema di messa a fuoco della rete per individuare i punti di partenza più utili per la ricerca di cricche.

Il sistema di messa a fuoco indica se un membro della rete segue più utenti all’interno della rete di livello 0 e di livello 1, che non al di fuori (numero totale di amici meno amici in rete). Dall’analisi del livello 0, composta interamente da sostenitori ISIS e da quella del livello 1, fortemente inclinata verso i sostenitori ISIS, abbiamo ipotizzato che gli utenti le cui reti sono maggiormente concentrate al loro interno è più probabile che siano sostenitori ISIS.

Abbiamo scelto anche i 100 utenti più focalizzati al loro interno come un punto di partenza per generare cricche.

Dopo una notevole quantità di tentativi ed errori sperimentali, abbiamo sviluppato un’approccio più efficace, che abbiamo poi provato.

Abbiamo chiamato questo approcio IQI, i cui fattori principali sono la rete, la cricca e l’interazione.

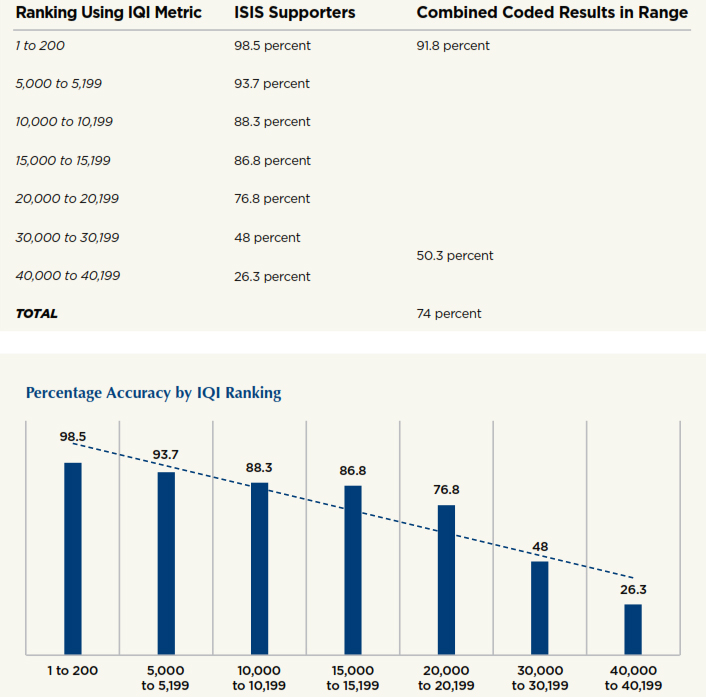

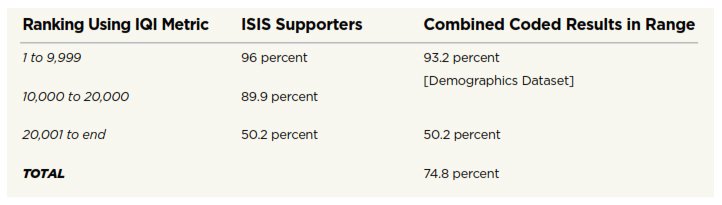

Il metodo IQI eseguito con precisione in più campi, permette una stima del numero totale di sostenitori ISIS che appartengono al campione di riferimento censito.

Sistemi di intelligenza artificiale

Per stabilire il numero totale di utenti Twitter pro-ISIS, abbiamo esaminato 2 milioni di account a livello 2.

Da momento che Twitter permette di redigere una breve descrizione del profilo dell’utente, è proprio grazie a questo che spesso si è potuto determinare che quello fosse o meno un sostenitore ISIS. Dal momento che leggere ciascuna delle oltre 2 milioni di descrizioni di profilo raccolte per il censimento, sarebbe stata un’impresa titanica, è stato utilizzato un sistema di intelligenza artificiale istruito a leggere e analizzare il contenuto di ciascun profilo.

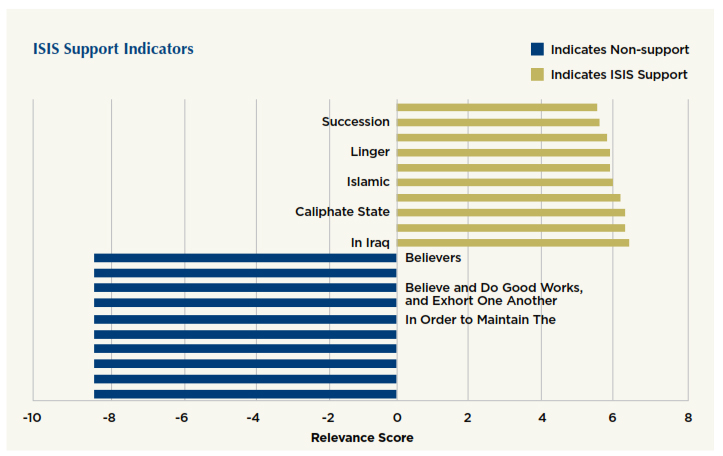

I modelli di apprendimento della macchina si sono formati su una gamma di dati di esempio già classificati. Il campione di riferimento per ricavare quei dati consisteva di circa 6.000 utenti codificati manualmente sia come sostenitori ISIS sia come anti ISIS. Concentrandosi solo sugli utenti che hanno dichiarato esplicitamente il loro sostegno all’ISIS, nella descrizione del profilo, il sistema di intelligenza artificiale è stato istruito a riconoscere le parole e frammenti di frasi che dichiarano con forza il sostegno all’ISIS.

Il sistema di intelligenza artificiale, addestrato a leggere un testo arabo, è stato in grado di individuare correttamente parole arabe come successione, indugiare, Stato islamico, Califfato Stato Iraq, spesso presenti nei profili dei sostenitori ISIS e si è dimostrato esatto al 94%, salvo per 1.574 utenti che sono stati codificati a mano. Tuttavia, 25-35% degli utenti raccolti nel censimento non fornivano una descrizione del profilo, quindi la probabilità complessiva di identificare un sostenitore ISIS attraverso il suo profilo è scesa al 70%.

I fanatici delle Previsioni

Sebbene utile, il sistema di intelligenza artificiale non ha colpito al cuore il problema. Le parole spesso possono essere fuorvianti, anche quando sono disponibili. È altrettanto importante indagare la misura in cui un utente partecipa gruppi on-line di sostenitori ISIS, certi o supposti. Questo concetto di partecipazione della rete è il centro deI metodo IQI.

Purtroppo, a causa dei limiti di accesso ai dati imposti da Twitter, ci vorrebbero mesi o anche anni per raccogliere i valori richiesti per il calcolo sistematico di un grande insieme di dati.

Invece, si è potuto valutare solo un sottoinsieme di dati. È stata usata anche un’altra tecnica di selezione, basata su sistemi di apprendimento automatici, chiamata funzione di determinazione algoritmica, ma questa ha dato un risultato esatto solo all’80% contro quello ricavato con il metodo IQI, esatto al 98%.

Sulla base dei risultati, comunque conformi a diversi altri approcci meno rigorosi di lavorazione dei dati, si è deciso di assegnare al livello 2, 16.000 utenti pro-ISIS.

Mentre il sistema di intelligenza artificiale ha lasciato aperta la possibilità che al livello 2 si possano assegnare ben 70.000 account di sostenitori ISIS, ma questa cifra è troppo alta per essere credibile.

4. Conclusioni: Pro e contro la sospensione ISIS

Questo censimento è stata motivato in parte dal desiderio di comprendere meglio l’impatto della sospensione da Twitter degli utenti pro-ISIS sulle prestazioni e la coerenza della rete globale. In parte anche per aver una migliore comprensione, nel dibattito pubblico, sul valore delle sospensioni. Gli attori in questo dibattito sono molti, tra cui avvocati della libertà di espressione, funzionari antiterrorismo, programmi CVE, giornalisti e ricercatori indipendenti.

Lo stakeholder più importante in questo dibattito è Twitter, la società-profit che possiede la piattaforma social media e che probabilmente deve prendere la maggior parte delle decisioni su quali utenti saranno sospesi. Tuttavia, nessuno dei soggetti interessati, neppure Twitter, sembra essere soggetta a richieste governative per il monitoraggio e la mediazione dei contenuti.

Ogni attore ha interessi diversi nel problema. I professionisti dell’antiterrorismo, per esempio, sono più interessati alla parte open-source dell’Intelligence ISIS, mentre Twitter non è nel business dell’antiterrorismo e ha, invece, interesse a proteggere la privacy dei suoi utenti. Mentre alcuni programmatori vogliono diffondere, nell’area ISIS, messaggi anti-estremismo, altri preferiscono vedere potenziali vie di radicalizzazione usando un sistema chiuso come quello di Twitter. Viceversa, molti analisti open-source che seguono ISIS vogliono accedere facilmente alle informazioni per evitare le elaborate, e talvolta costose, procedure necessarie per trovare fonti nascoste.

Tre domande cruciali circondano il dibattito sulla sospensione degli utenti social media terroristici:

• È etico sopprimere un dibattito politico, anche quando questo si rivela ripugnante?

• Le sospensioni distruggono preziose fonti di Intelligence?

• Le sospensioni hanno effetti negativi sulle reti mirate?

Mentre il primo non può essere affrontato direttamente in questo studio, la ricerca contiene parziali risposte implicite alle successive due domande. I dibattiti su questi temi finora hanno fatto affidamento su osservazioni ricorrenti, opinioni sostenute con forza e piccoli campioni di dati rilevati con metodi segreti relativamente deboli o del tutto inefficaci. In queste aree, questo rapporto può contribuire ad aggiungere elementi utili per il dibattito.

Valore dell’Intelligence

Vi è un chiaro valore di intelligence da ricavare dagli utenti ISIS che sono stati esaminati. Anche se la mole del volume di materiale raccolto è difficile da strutturare in modo sistematico, l’analisi dei dati ha fornito una serie di approfondimenti chiari. L’elemento principale, è un numero significativo di utenti le cui coordinate GPS si riferiscono a territori ISIS. Alla fine di dicembre 2014 le coordinate GPS si riferivono a zone dell’Iraq e Siria, anche se l’ISIS aveva avvertito i suoi membri di non attivare quella modalità.

Esistono diverse applicazioni intelligenti che possono sfruttare quei dati, per esempio, per identificare le categorie di Twitter il cui profilo utente contiene informazioni fuorvianti. In un altro esempio, gli utenti che si trovano a GPS-Iraq e Siria possono essere sottoposti a ulteriori analisi social network per valutare quali dei loro amici online si trova anche lì. Questa è solo la punta dell’iceberg.

Il volume di tweet raccolti e il numero di lingue utilizzate dagli utenti crea ostacoli proibitivi per una valutazione algoritmica dei contenuti pubblicati nel tempo e nel budget disponibili per questo progetto. Tuttavia, è possibile caricare gli utenti più rilevanti di questo censimento in un client Twitter, per monitorarli nel corso del tempo, e continuare il processo che, nel corso del 2014, ha coinvolto migliaia di utenti pro-ISIS.

Si è osservato, infatti, che gli utenti più piccoli spesso pubblicano materiale su eventi locali, mentre stanno accadendo, e che gli account medi spesso offrono un assaggio anticipato dei comunicati stampa ISIS.

L’ ISIS ha adottato alcune misure per garantirsi una maggior sicurezza operativa sui social media, ma non può ottenere di fare propaganda, reclutamento e missioni operative su Twitter senza esporsi ad un certo controllo.

Questo studio empirico indica che l’Intelligence più importante parte da vettori meno evidenti, come quelli di utenti con un numero molto ridotto di seguaci. I conti più attivi e visibili contengono più elementi di disturbo e confusione e il loro contenuto è gestito più scrupolosamente direttamente da ISIS e dai suoi seguaci. Sulla base sia di un’osservazione empirica sia sullo studio di documenti ISIS di strategia social media, si è capito che le informazioni provenienti direttamente dall’ISIS arrivano o da utenti “coperti” o da quelli più visibili come il mujtahidun, il nucleo di sostenitori ISIS dedicati alla diffusione di informazioni.

La capacità di identificare con precisione decine di migliaia di sostenitori ISIS su Twitter offre un ampio spazio di valutazione per decidere di sospendere quelli che hanno una forte valenza operativa, di reclutamento, o di propaganda, senza perdere nessuna attività di intelligence.

Da un punto di vista di antiterrorismo puramente strumentale, senza considerare le molte altre questioni in gioco, la sfida è quella di degradare sufficientemente le prestazioni della rete senza spingere i sostenitori ISIS meno visibili e più preziosi fuori dalla rete sociale.

Ogni singolo sostenitore ISIS scomparso da Twitter domani, rappresenterebbe una perdita impressionante di intelligence oggi. Tuttavia, molte migliaia di account possono probabilmente essere rimossi dall’ecosistema senza avere un drammatico impatto negativo sulla resa potenziale dell’Intelligence.

Sospensioni e Trade-off

Mentre il dibattito attuale sul valore della sospensione degli utenti lascia molto a desiderare, questa ricerca ha messo in luce una seria implicazione, non intenzionale, che merita una maggiore considerazione. Uno degli effetti sortiti dalla sospensione degli utenti ISIS più visibili è stata che la rete, nel tempo, si è più focalizzata al suo interno. Mentre i dati raccolti erano insufficienti per rispondere a questa domanda, il processo di cercare di creare a febbraio 2015 un campione di confronto non lo è stato altrettanto. Sono stati fatti diversi tentativi per sviluppare una rete di dimensioni simili alla collezione originale con nuovi utenti principali di riferimento, ma senza le stesse condizioni non è la stessa cosa.

Il sospetto è che la rete sia sotto una crescente pressione, i sostenitori ISIS saranno sempre più spinti a interagire con altri sostenitori e sempre meno inclini a seguire e interagire con persone al di fuori di questa cerchia. Le ripetute sospensioni degli utenti più in vista ha sortito l’effetto di far scappare molti utenti che si erano impegnati verso l’ISIS e la sua ideologia fino a un certo punto. In breve, la presenza dell’ISIS su Twitter sta diventando ancora più insulare di quanto lo fosse all’inizio di tutto.

Quali sono i rischi futuri.

In primo luogo, i sostenitori ISIS che hanno maggiori relazioni fuori dal network possono essere esposti a moderate influenze o deradicalizzazioni. Mentre lo stato di ISIS, come gruppo radicale islamico più estremo, solleva dubbi più che legittimi sul fatto che la maggior parte degli aderenti sono ancora vulnerabili alle influenze moderatrici.

In secondo luogo, mentre le sospensioni costituiscono una barriera di ingresso alla rete social, nel senso che riducono il numero di inviti all’ISIS, l’’interno di questa rete sta diventando una cassa di risonanza molto più forte.

L’aumento di risonanza mediatica e il contenuto monotema potrebbero scoraggiare alcuni nuovi membri della rete a rimanere, mentre per gli altri, c’è il rischio che una dinamica di gruppo più mirata e coerente acceleri e intensifichi il processo di radicalizzazione.

Prima dell’avvento dei social media, i campi di addestramento di al-Qaeda praticavano le tecniche di culto, come di indottrinamento, che comprendevano il reclutamento nel mondo esterno.

Mentre le barriere che ostacolano un impegno al di fuori in un ambiente virtuale sono ovviamente molto più deboli, la segregazione implicita della rete social di ISIS può creare un effetto più dannoso in quanto crea l’illusione di poter avere accesso a informazioni non filtrate. Questo permette all’ISIS di manipolare potentemente la selezione delle informazioni alle quali i suoi aderenti possono accedere.

Questa preoccupazione, tuttavia, deve essere valutata rispetto ad altre strategie ISIS, in particolare al suo impegno a promuovere i cosiddetti “lupo solitari”, attacchi da parte di persone che sono solo marginalmente impegnati con la sua ideologia e causa politica.Alcuni attori solitari ad esempio sono quelli che hanno effettuato gli attacchi in Canada nel mese di ottobre, e che sono stati pienamente impegnati con ISIS sui social network. Un’altro, ad esempio è l’uomo che ha aggredito la Polizia di New York con una scure.

Indipendentemente da dove tali individui si trovino, la ricerca indica che la malattia mentale gioca un ruolo significativo negli atti di terrorismo solitario, e che la propaganda ultraviolenta di ISIS offre un livello insolitamente alto di stimolo per coloro che potrebbero essere già inclini alla violenza.

Fondamentalmente, le questioni qui sollevate riguardano il fatto che gran parte delle manomissioni dei social network è da considerarsi una forma di ingegneria sociale. Ci sono considerazioni che vanno oltre la questione strumentale di come ISIS diffonde la propaganda o aruoli nuove reclute e che dovrebbero essere una priorità assoluta.

(Brookings Institution 1775 Massachusetts Ave., NW Washington, DC 20036-2103: www.brookings.edu)

traduzione e sintesi del censimento a cura

di Adriana Paolini

Linkografia:

http://firstmonday.org/article/ view / 4366/3654;

Jalal Mahmud, Jeffrey Nichols, e Clemens Drews, “Rapporti ACM su Intelligent Systems and Technology (TIST),” sezione speciale dell’archivio urbano Computing, Volume 5 Numero 3, settembre 2014

http://arxiv.org/ ftp / arXiv / papers / 1403 / 1403.2345.pdf

Aaron Zelin, “Modello Lo Stato islamico”, Washington Post, il 28 gennaio 2015

http://www.washingtonpost.com/blogs/monkey-cage/wp/2015/01/28/the-islamic-states-model /

“Combattenti stranieri in Iraq e Siria,” Radio Free Europe / Radio Liberty, 29 gennaio 2015

www.rferl.org/contentinfographics/infographics/26584940.html

Ashwin Shehagiri, “Le Lingue di Twitter Users”, New York Times, 9 marzo 2014

http: //bits.blogs.nytimes. com / 2014/03/09 / il-lingue-su-twitter-utenti /? _ r = 0

Ellie Hall, “Inside The Chilling mondo online di The Women di Iside,” BuzzFeed , l’11 settembre 2014

http: //www.buzzfeed. com / ellievhall / inside-the-online-mondo-del-le-donne-di-isis # .tj0p38MZL

Ben Popper, “crescita degli utenti di Twitter è in stallo, ma la sua attività continua a migliorare,” The Verge , il 5 febbraio 2015, http://www.theverge.com/2015/2/5/7987501/twitter-q4-2014-earnings

Yoree Koh, “Report: 44% di account Twitter non hanno mai inviato un Tweet,” Wall Street Journal , l’11 aprile 2014

http: //blogs.wsj. com / cifre / 2014/04/11 / nuova-data-quantifica-mancanza-di-tweeter-on-twitter /

JM Berger, “resistibile forza Meets mobile oggetto,” Intelwire 2 ottobre 2014

http://news.intelwire.com/2014/10/resistable-force-meets-movable-object.html

JM Berger, “Come ISIS Games Twitter, ” The Atlantic , il 16 giugno 2014

David Murphy, “il 44 per cento dei conti di Twitter non hanno mai scritto su Twitter,” PC Magazine , il 13 aprile 2014

http://www.pcmag.com/Articolo 2 / 0,2817,2456489,00.asp

Jon Bruner, “Tweets Forte e tranquillo,” Radar , il 18 dicembre 2013

http://radar.oreilly.com/2013/12/tweets-loud-and-quiet. html

Steven Hughes, “15 Twitter Fatti e cifre per il 2014 che c’è da sapere,” JeffBullas.com 16 aprile 2014

http://www.jeffbullas.com/2014/04/16/15-twitter-facts-and-figures -per-2014-you-bisogno-di-sapere /

“Uno studio esaustivo di Twitter utenti in tutto il mondo,” Beevolve 12 ottobre 2012

http://www.beevolve.com/twitter-statistics/

MG Siegler, “Golden Ratio di Twitter (che nessuno ama parlare),” Tech Crunch , 26 agosto 2009

http://techcrunch.com/2009/08/26/twitters-golden-ratio-that-no parlare -one-likes-to-su-/

JM Berger, “Zero Gradi di al Qaeda,” Foreign Policy , il 14 agosto 2013

http://foreignpolicy.com/2013/08/14/zero-degreesof-al-qaeda/

JM Berger e Bill Strathearn, “Chi Matters Online: misurazione influenza, la valutazione dei contenuti e contrastare l’estremismo violento in reti sociali online,” Centro Internazionale per lo Studio della radicalizzazione e la violenza politica , marzo 2013

http://icsr.info/wp- content / uploads / 2013/03 / ICSR_Berger-e-Strathearn.pdf

Robert Hanneman, “Introduzione ai metodi di social network, 11. cricche e sottogruppi,” University of California, Riverside

http://faculty.ucr.edu/~hanneman/nettext/C11_Cliques.html#subgraph

“La massima Clique problema,” Computing DNA

http://cs.stanford.edu/people/eroberts/courses/soco/projects/2003-04/dna-informatica / clique.htm

Barbara Starr e Adam Levine, “Panetta:« Chiaramente ‘pianificati attacchi Bengasi terroristi “, CNN, 27 settembre 2012

http://www.cnn.com/2012/09/27/world/africa/libya-consulate-attack

Ali Fisher e Nico Prucha, “ISIS sta vincendo la Jihad online contro l’Occidente,” Daily Beast , 1 ottobre 2014

http: // www. thedailybeast.com/articles/2014/10/01/isis-is-winning-the-online-jihad-against-the-west.html; Jamie Bartlett e Ali Fisher, “Come battere i mujahideen media”, Demos Quarterly , il 5 febbraio 2015

http://quarterly.demos.co.uk/article/issue-5/howto-beat-the-media-mujahideen/

“Betweenness Centralità,” documentazione NetworkX

“ISIS disertore sul perché ha lasciato gruppo estremista, come è scappato,” CBS News , l’11 febbraio 2015

JM Berger, “Irregolari dello Stato islamico,” Foreign Policy , il 23 dicembre 2014

http://foreignpolicy.com/2014/12/23/theislamic-states-deranged-irregulars-lone-wolf-terrorists-isis/

“Suspect in attacco Quebec sui soldati è stato arrestato nel mese di luglio: RCMP,” CTV News , il 21 ottobre 2014

Saeed Ahmed e Greg Botelho, “Chi è Michael Zehaf-Bibeau, l’uomo dietro l’attacco mortale di Ottawa ?,” CNN online , il 23 ottobre 2014

http://www.cnn.com/2014/10/22/world/canada -shooter /